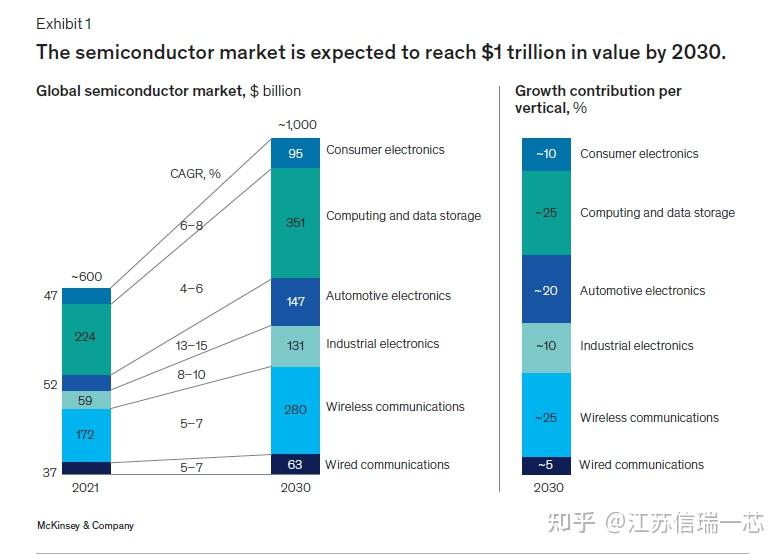

当下,全球半导体行业正经历一场前所未有的深刻变革。长久以来,基于成本考量与专业化分工、将芯片设计、制造及封装环节跨洲布局的超全球化供应链模式,如今正遭遇地缘政治力量的强力重塑。美国出台的《芯片与科学法案》、欧洲颁布的《芯片法案》,以及中国积极推进的“国产替代”战略等政府举措,正孕育出新的技术创新高地,促使企业不得不重新审视并调整其供应链战略,以顺应区域生态系统新时代的来临。

对于涉足芯片设计与制造的企业而言,这一全新格局既带来了严峻挑战,也蕴含着战略机遇。芯片制造地点的选择、关键部件如光掩模的采购来源,以及全球团队协作模式的构建等决策,已不再局限于技术或财务层面;它们与地缘政治风险管控及供应链韧性紧密相连、深度融合。

本文探讨了如何在这张新的“硅版图”中破局前行,重点关注设计与制造之间的关键纽带,并提出了一个框架,旨在构建一个具有韧性、安全性和高效性的运营模式,助力企业在这个新环境中取得成功。

一、“全球一体、供应链无缝衔接”时代的落幕

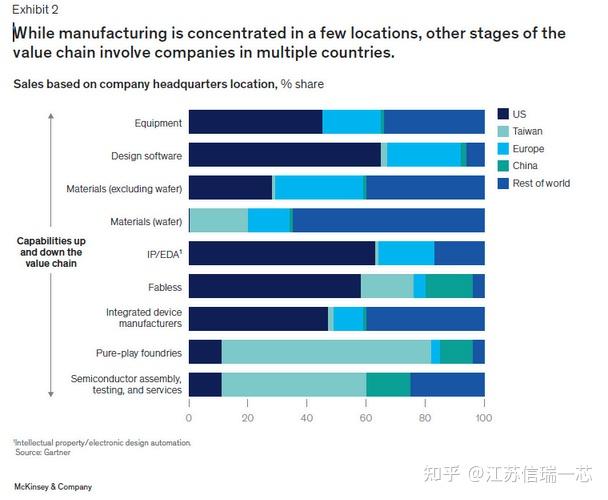

数十年来,半导体行业不断优化全球相互依存的发展模式。一片集成电路芯片的诞生之旅可能颇为曲折:在加利福尼亚完成设计,光掩模在台湾生产,晶圆制造环节落户韩国,最终在马来西亚完成组装与测试,再销往全球各地。这一基于高效与专业化的体系,如今却面临着前所未有的冲击。

当前,国家安全利益与经济竞争正推动行业向区域自给自足的模式转变。这种“技术民族主义”思潮正重新勾勒产业版图,催生出各具特色且相互竞争的技术阵营。这一转变对企业提出了明确要求:要么积极适应,要么面临被市场淘汰的命运。如今,企业在筛选合作伙伴时,不仅要考量其能力与成本,还需关注其地理位置以及与新兴区域生态系统的契合程度。

二、区域战略的必然性:合作伙伴地理位置的战略价值

在这个新时代,制造合作伙伴的地理位置已成为一个关键的战略考量因素。这一因素直接延伸至光掩模采购环节——这一高价值、高精度的步骤是产品成功的基石。

与特定地区的光掩模制造商建立合作关系,成为顺应全新制造现实的关键一环。其带来的优势显而易见:

1.战略目标契合:对于为中国市场设计芯片的公司,或是在中国境内开展制造业务的全球性企业而言,与当地顶尖的光掩模制造商建立合作关系是一项战略要务。这既能确保与国家技术目标保持一致,又能构建更具韧性、更本地化的供应链。

2.物流与关税风险降低:在与选定晶圆代工厂同处一个区域采购光掩模,可显著缩短运输时间、减少海关障碍,并降低受国际关税波动影响的风险。

3.协作效能提升:地理上的接近能促进设计工程师与光掩模制造厂工艺工程师之间开展更深入、更敏捷的协作,加速产品迭代与创新。

三、芯片制造合作伙伴的筛选:关键考量维度

尽管区域化战略至关重要,但技术尽职调查的基本原则仍不可动摇。无论潜在的光掩模合作伙伴身处何地,都必须经过严格筛选与审核。

关键考量因素包括:

1.技术能力:他们能否支持你所需的工艺节点(如28纳米、45纳米)?在光学邻近校正(OPC)、相移掩模(PSM)和逆光刻技术(ILT)等先进分辨率增强技术(RET)方面,他们是否具备经过验证的专业能力?

2.质量与缺陷控制:他们采用哪些具体的检测方法?注重诸如精密清洗以防止光罩雾化、确保线宽均匀性等细节,是质量至上的运营标志。

3.数据安全:他们将如何保护你宝贵的设计知识产权?一份书面的“客户设计草图数据管理程序”应作为最低要求,确保数据在传输与存储过程中的安全性。

内部战略要务:ETX保障自身设计环境安全

在供应链碎片化、知识产权安全担忧加剧的世界里,确保自身设计环境稳健且安全是不容妥协的。在你能安全地将宝贵的设计文件移交给任何合作伙伴(无论是国内还是国际合作伙伴)之前,你必须对自身的内部系统拥有绝对的信心。在此情况下,基础技术变得至关重要。诸如Exceed TurboX(ETX)等高性能远程访问解决方案,可让分布在全球各地的设计团队安全高效地协作处理大型电子设计自动化(EDA)文件,且不会出现性能瓶颈。

ETX如何保证企业数据的安全性和隐私保护

ETX(Exceed TurboX)通过多重安全机制和技术手段,为半导体企业等需要远程协作处理大型设计文件的用户提供了稳健且安全的设计环境保障,具体体现在以下几个方面:

1、数据安全保护:

加密技术:ETX采用TLS 1.3加密协议,对所有连接进行加密,并验证服务器身份,防止网络窥探和中间人攻击。这确保了设计文件在传输过程中的安全性,即使数据在广域网上传输,也不会被未经授权的第三方截取或篡改。

数据存储安全:ETX将所有重要的知识产权相关数据保存在受良好保护的中央数据中心,这是保护IP的最佳做法。通过数据中心整合,企业可以减少数据泄露的风险,因为数据不再分散存储在各个用户工作站上。

2、访问控制与权限管理:

细粒度权限控制:ETX允许IT部门对用户权限进行完全控制,包括可以访问哪些主机、哪些应用程序或脚本可以在这些主机上运行,以及由哪些用户或用户组运行。这种细粒度的权限控制确保了只有经过授权的用户才能访问敏感的设计文件。

多种身份验证方式:ETX支持多种身份验证方式,包括轻量级目录访问协议(LDAP)、Microsoft Active Directory(AD)、UNIX可插入身份验证模块(PAM)等。此外,ETX还通过OpenText目录服务(OTDS)支持OAuth2和其他2FA提供商,为多种身份验证系统提供访问。这增强了系统的安全性,防止未经授权的用户访问。

3、安全审计与日志记录:

完整的审计轨迹:ETX为用户登录、应用程序和桌面启动、配置更改和权限更改提供完整的审计轨迹。这有助于企业追踪任何可疑活动,并在发生安全事件时进行调查。

电子邮件警报:ETX通过电子邮件警报将环境问题通知管理员,包括内存或磁盘空间问题、冻结或用户会话的失控,以及可能导致停机的其他问题。这有助于管理员及时发现问题并采取措施,防止潜在的安全威胁。

4、防止数据泄露的措施:

剪贴板内容记录:ETX可以记录本地和远程系统之间复制/粘贴操作的剪贴板内容,并可以单向或双向启用文件传输和复制/粘贴操作。这有助于企业监控数据的流动,并防止敏感数据通过剪贴板泄露。

会话窗口保护:ETX的会话窗口可以在客户端屏幕截图中被清空,从而阻止用户捕获敏感应用程序和数据的图像。这进一步增强了数据的安全性,防止数据通过屏幕截图泄露。

5、适应复杂计算环境的管理能力:

跨数据中心管理:ETX使IT员工小组能够管理跨多个区域数据中心的数千个应用程序和桌面主机,保持对复杂计算环境的控制。这有助于企业实现集中化管理,降低IT支出,并提高系统的安全性和稳定性。

软件更新与安全补丁:ETX安装到服务器的软件更新会推送给所有用户和主机,从而可以快速修补错误并轻松部署新的安全功能。这确保了系统始终保持最新的安全状态,防止已知漏洞被利用。